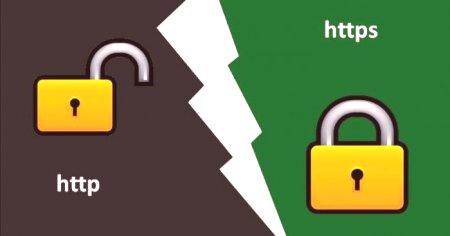

Https портът е защитен комуникационен протокол в компютърна мрежа, широко използвана в интернет. HTTPPS се състои от хипертекстовия протокол за трансфер (http) в рамките на криптирана връзка за сигурност на транспортния слой (или слой със защитени сокети). Основната цел на https порта е удостоверяването на посещавания уебсайт и защитата на поверителността и целостта на обменните данни. HTTPPS осигурява удостоверяване на уебсайта и свързания с него уеб сървър, с който обменят данни. Също така, този протокол осигурява двупосочно криптиране на съобщения между клиента и сървъра, което е защитено от подслушване и подправяне на съдържанието на съобщението. На практика това гарантира, че потребителят комуникира с желания сайт (не фалшив сайт) и че обменът на данни между потребителя и ресурса е поверителен.

Http порт: историческа помощ

В миналото https-връзките се използват главно за платежни транзакции в световната мрежа чрез електронна поща и за поверителни транзакции в корпоративни информационни системи. В края на 2000-те и началото на 2010 г. протоколът https започна да се използва широко за защита на автентичността на страниците на всички видове уебсайтове, сигурно счетоводствозаписи и поверителност на потребителите, лични данни и лично сърфиране в уеб страници.

Използване на уебсайтове

Интеграция на браузъра

По-новите браузъри виждат и информацията за сигурността на сайта в адресната лента. Разширените сертификати за проверка показват зелената адресна лента в новите браузъри. Повечето браузъри показват предупреждение на потребителя, когато посещават сайт, който съдържа смес от криптирано и некриптирано съдържание.

https port security

Важна характеристика в този контекст е пряката секретност, която гарантира, че криптираните съобщения, записани в миналото, не могат да бъдат възстановени и декриптирани, ако в бъдеще бъдат компрометирани дългосрочни секретни ключове или пароли. Не всички уеб сървъри осигуряват пряка секретност - това зависи от това към кой порт се използва https връзката.

Ограничения

След това нападателят идентифицира приликите в размерите на пакети и поръчките между трафик на жертва и трафик на данни за трафика, който позволява на нападателя да покаже точната страница, която посещава жертвата. Установено е също, че атака не може да се използва за откриване на потребителски стойности, вградени в уеб страница. Например, много банки предлагат уеб интерфейси, които позволяват на потребителите да виждат салдата по сметките. Нападателят ще може да открие, че потребителят е прегледал страницата за баланса на профила, но няма да може да разбере точния баланс на потребителя или номера на сметката.